« ZMap examine toutes les adresses IP sur Internet, un processus qui peut prendre des mois habituellement. ZMap parvient à accomplir cette tâche en 45 minutes environ, le tout depuis une seule machine, en approchant une vitesse incroyable. »

Un nouveau scanner réseau est sorti, il travail 1300 fois plus vite que NMAP. J’ai trouvé 10000 hosts avec les ports SIP ouverts en moins d’une minute. Le système « DESKTOP » ordinaire avec la connexion Gigabit Ethernet capable de scanner le réseau local ou global avec une vitesse incroyable.

Dans cet article je vais vous montrer comment il faut configurer le nouveau scanner pour l’utiliser en réseau local et globale.

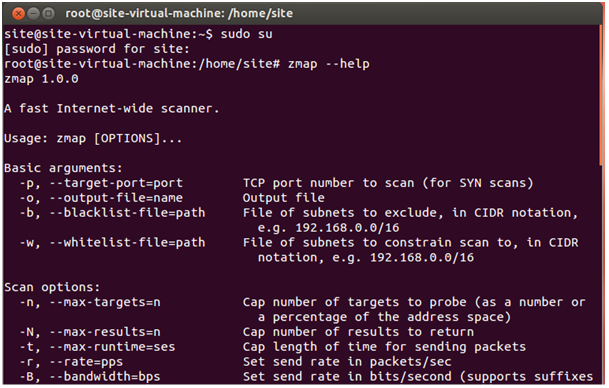

ZMap contient un ensemble flexible d’options pour définir l’intensité de flux et pour limiter la bande passante. Pour déterminer les sous-réseaux à scanner nous pouvons créer des listes noires et blanches. Les résultats peuvent être sauvegardés comme un fichier texte ou enregistrés dans une base de données Radis.

Commencez de scanner qu’après ayant lu les recommandations des développeurs du logiciel :

https://zmap.io/documentation.html#bestpractices

Installation de Zmap :

Zmap requis GMP, gengetopt et libcap preinstallées. On installes les paquets nécessaire :

pour Debian et Ubuntu

# sudo apt-get install libgmp3-dev gengetopt libpcap-dev

pour RHEL et CentOS

# sudo yum install gmp gmp-devel gengetopt libpcap-devel

Aujourd’hui le version le plus stable est v1.0.3. On l’installe :

# wget https://github.com/zmap/zmap/archive/v1.0.3.tar.g

# tar -xzf v1.0.3.tar.gz

# cd zmap-1.0.3/src

# make

# make install

Zmap est bien installé.

Avec les configurations par défaut il scanne tout le réseau Internet.

Par exemple vous voulez trouver les hosts dans l’internet entier avec le port 5060 ouvert :

# zmap –bandwidth=1000M –target-port=5060 –max-results=10000 –output-file=results.txt

-B, –bandwidth=1000M

Definir « send rate » en bits/second (supporté aussi G, M and K).

-p, –target-port=5060

Le numéro de port à scanner

-N, –max-results=n

Le nombre maximum des résultats à fixé

-o, –output-file=name

Le nom de fichier avec des résultats

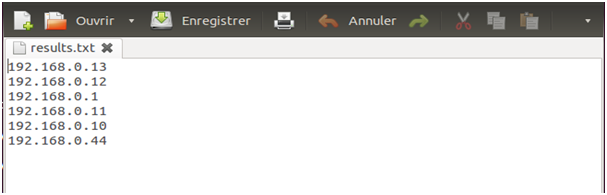

Extrait de fichier results.txt

Si on utilise plusieurs cartes réseaux on peut indiquer l’une par laquelle on va scanner :

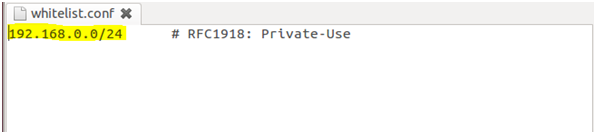

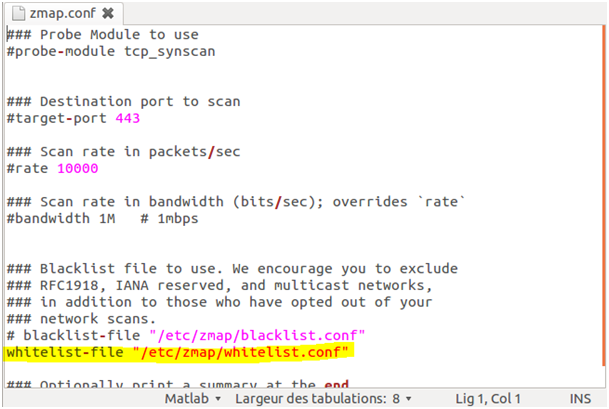

-i, --interface=name Définir interface à utiliser -G, --gateway-mac=addr Définir MAC adresse de passerelle. Toutes les paquets vont envoyer vers cette adresse MAC Il faut remarquer qu’il est possible d’attribuer la plage des adresses IP à scanner. Pour ça il faut créer le fichier « whitelist.conf », définir votre plage et ajouter le chemin de fichier dans le dossier /etc/zmap/zmap.conf

# cd /etc/zmap/

# gedit whitelist.conf

# gedit zmap.conf

Si on scanne le réseau local il faut « commenter # » la line avec « blacklist ». Le « blacklist » est utilisé quand on scan le WAN pour éliminer les plages des adresses IPs privés.

# zmap -p 80 –max-results=100 –output-file=results.txt

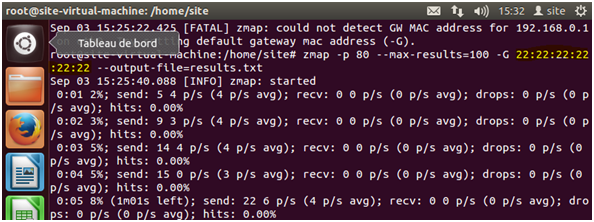

Si une erreur comme celle-là apparaît :

[FATAL] zmap: could not detect GW MAC address for 192.168.0.1 on eth0. Try setting default gateway mac address (-G).

On peut ajouter en line l’option –G avec n’importe quelle adresse MAC :

# zmap -p 80 –max-results=100 -G 22:22:22:22:22:22 –output-file=results.txt

C’est que la petite partie des possibilités de ZMAP.

Pour l’instant l’utilisation de NMAP dans le LAN est plus facile et confortable, mais si vous voulez tester votre réseau de l’externe, ZMAP est le plus efficace. De l’autre côté avec l’apparition ZMAP votre LAN devient plus vulnérable contre les attaques des hackers.

Laisser un commentaire