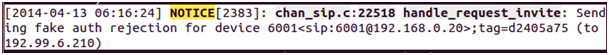

Si vous utiliser Asterisk 1.8.x et si vous avez dans le fichier sip.conf l’option « alwaysauthreject=yes » activé, il sera possible que dans les logs vous auriez les notifications de essais de connexions de la type :

[2013-08-14 10:09:49] NOTICE[6217] chan_sip.c: Sending fake auth rejection for device « 1000 » <sip:1000@192.168.1.100>;tag=89f7b3934cf3

Il est claire que le client VOIP essais de s’enregistrer sur le serveur PBX, mais on ne voit pas son IP.

On voit que l’IP de notre serveur Asterisk. Alors si vous avez configuré le service fail2ban, il ne peut pas correctement distinguer des IP’s à bloquer.

Comme la solution il est nécessaire de recompiler le noyau d’Asterisk avec le fichier channels/chan_sip.c corrigé.

Avant de manipulations suivantes il faut faire le backup de tous les fichiers config d’Asterisk.

On télécharge la version d’Asterisk qu’était déjà installée (si nécessaire) :

| # cd /usr/src# wget http://downloads.asterisk.org/pub/telephony/asterisk/old-releases/asterisk-1.8.10.1.tar.gz # tar -zxvf asterisk-1.8.10.1.tar.gz # cd asterisk-1.8.10.1 |

Maintenant il faut trouver le fichier chan_sip.c pour la correction :

| # cd /usr/src/ asterisk-1.8.10.1/channels/ |

Dans le fichier channels/chan_sip.c il faut remplacer toutes les lignes qui contiennent le texte suivant :

ast_log(LOG_NOTICE, « Sending fake auth rejection for device %sn », get_header(req, « From »));

par

ast_log(LOG_NOTICE, « Sending fake auth rejection for device %s (to %s)n », get_header(req, « From »), ast_sockaddr_stringify_addr(addr));

Apres on désinstalle Asterisk avec apt-get autoremove (si vous utiliser Ubuntu), ou yum remove asterisk (Cent Os) :

| # service asterisk stop# apt-get autoremove asterisk |

On installe les paquets complémentaires :

| # apt-get install build-essential libxml2-dev ncurses-dev |

On recompile le noyau :

| # cd /usr/src/asterisk-1.8.10.1# ./configure

# make menuselect ; on peut choisir les modules nécessaires et sound FR # make # make install |

On lance Asterisk :

| # service asterisk start |

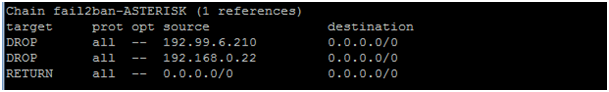

Il ne nous reste qu’ajouter dans le filtre de fail2ban (asterisk.conf) la ligne suivante :

Sending fake auth rejection for device .* (to <HOST>)

Maintenant on voit l’IP d’attaquer et fail2ban peut le correctement traiter :

Répondre à Installation et configuration de Fail2ban pour Asterisk 1.8 sur Ubuntu | tsrit Annuler la réponse.